Al giorno d’oggi, gli smartphone e i tablet che abbiamo nelle tasche e nelle borse contengono quantità di dati enormi. Non solo perché abbiamo deciso di consegnare loro tutta la nostra vita privata, ma anche perché con i sistemi Cloud offerti online, tramite dispositivi mobili, non sono più fruibili solo gli ultimi dati inseriti ma anche tutti quelli storici. Oltre a ciò è ormai un dato di fatto la diffusione di servizi estremamente personali che, se compromessi, come il pagamento tramite smartphone, potrebbero recare seri danni di privacy ed economici. La sicurezza, storicamente, è sempre stata affidata alla famosa accoppiata "username e password", ma ciò sembra non far più dormire sonni tranquilli a tutti.

I limiti delle password

Il primo limite di sicurezza delle nostre password siamo noi stessi, o meglio la nostra pigrizia e la nostra superficialità. A chi non è capitato di usare la medesima password – magari con lo stesso username – per una moltitudine di servizi? Il primo consiglio degli esperti di sicurezza è infatti quello di scegliere parole chiave diverse per ogni servizio, in modo tale che la compromissione di uno non causi a cascata quella degli altri. Inoltre, le password andrebbero scelte con un po' di cura. Ogni anno gli istituti di sicurezza propongono la classifica delle password meno sicure di ampia diffusione. Leggendolo si scopre quanti account affidino la propria robustezza a sequenze alfanumeriche come "123456", "abc123", "iloveyou", "admin" e via dicendo. Non è un caso che i grandi provider non si fidino più totalmente delle password, tanto da orientarsi volentieri verso la cosiddetta autenticazione in due passi in cui, oltre alle credenziali di accesso, viene inviato un messaggio al cellulare registrato dall'utente contenente un codice numerico che costui potrà inserire nell'interfaccia del servizio.

Le credenziali permettono però di riconoscere l'utente, inteso come profilo registrato nel sistema, non la persona reale. Per tutelarsi di fronte a possibili furti di codici di accesso, inviare un ulteriore PIN all'utenza telefonica impone che la persona interessata ne venga necessariamente a conoscenza. Come tutte le cose, però, anche l'autenticazione in due passi ha i suoi limiti: non è immediata, ad esempio. Somma i tempi di latenza di Internet a quelli della rete telefonica e poi richiede necessariamente a portata di mano un dispositivo con capacità telefoniche.

Sicurezza e immediatezza sembrano i principi della biometria, di cui il resto dell'articolo parla. Permette di trasformare il corpo stesso dell'utente in una password attraverso i tratti che lo rendono geneticamente unico. Le sue vie di attuazione, ormai intraprese dai grandi produttori, sono però ancora lunghe e tortuose da percorrere.

Cosa contraddistingue un essere umano?

Innanzitutto cerchiamo di capire cosa rende unico un essere umano e successivamente vedremo la tecnologia attuale cosa propone per sfruttarlo. Tra gli elementi fisici su cui la biometria si concentra, ce ne sono alcuni molto comuni, mentre altri richiamano alla mente scenari quasi fantascientifici:

– impronte digitali, il più utilizzato in vari campi della sicurezza pubblica, si basa sulle linee tracciate sulla pelle nell'ultima falange delle dita della mano;

– le mani stesse possono essere usate come una chiave e in particolare sono due gli aspetti unici che le contraddistinguono: l'impronta del palmo e la struttura interna costituita dal reticolo di vasi sanguigni. Quest'ultimo aspetto – per il quale esistono degli scanner appositi – ha il vantaggio di non essere basato su elementi di superficie, pertanto non è modificabile né alterabile da fattori contingenti come ferite, sporcizia o altro;

– anche l'occhio offre spunti interessanti: due anche in questo caso. Contempla elementi unici come la retina, collocata internamente con una rete di vasi sanguigni che la rende unica, e l'iride, la parte esterna colorata dell'occhio anch'essa in grado di offrire una conformazione non confondibile con quella di altri esseri umani;

– pure la voce, analizzata, offre delle caratteristiche di riconoscibilità in quanto risultato della struttura interna della nostra cavità orale e dell'apparato respiratorio;

– l'uso del battito cardiaco come password è un altro campo di ricerca in continua evoluzione. L'applicazione di algoritmi matematici al ritmo del nostro cuore dimostra che se ne possono trarre dei codici che permetterebbero di identificare in maniera univoca un essere umano.

Quello che la biometria può offrire, oltre agli aspetti di sicurezza, è una maggiore agilità nell'utilizzo quotidiano. Alcune tecnologie in questo campo possono essere fruite semplicemente toccando un dispositivo o guardandolo. Con una buona ingegnerizzazione, ciò che ne trarrebbe vantaggio è la user exprerience complessiva.

Sensori di impronte digitali sullo smartphone

Per utilizzare il riconoscimento di impronte in un dispositivo mobile serve un sensore apposito da aggiungere ai vari già presenti – bussola, giroscopio, accelerometro, ecc. – e che sia al contempo utilizzabile in maniera comoda dall'utente. Uno dei grandi fautori di questa rivoluzione è stata, come spesso capita – Apple, che sin dal 2013 ha applicato il sistema negli iPhone 5s. Il protagonista è stato il Touch ID, un tasto home intelligente – pertanto in una posizione facilmente raggiungibile dal dito pollice – che nasconde un sensore di impronte digitali.

Il Touch ID Apple nasconde un sensore di

impronte digitali

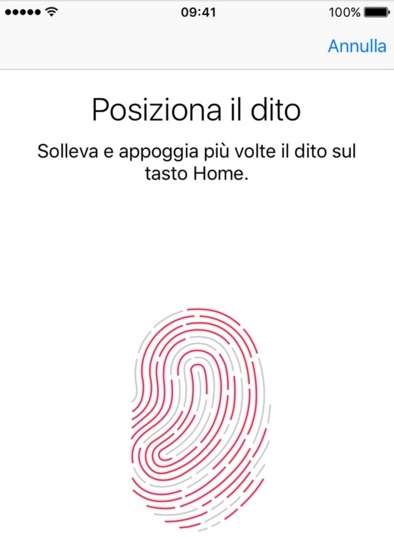

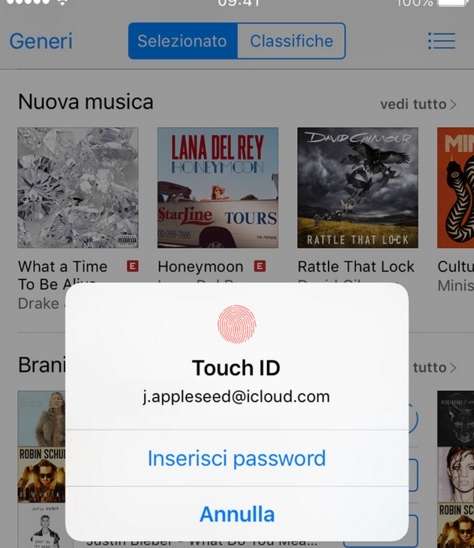

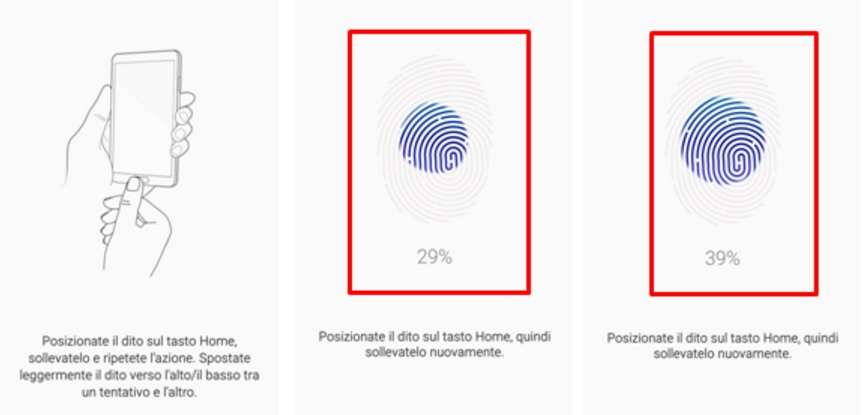

Per utilizzarlo è necessario recarsi nelle Impostazioni del dispositivo e selezionare la voce Touch ID e codice. Qui si potrà scegliere un codice di sblocco e memorizzare le impronte di una o più dita – fino ad un massimo di cinque – e l'operazione sarà resa più semplice dalle indicazioni fornite dall'interfaccia.

Scelta del codice di sblocco e memorizzazione delle impronte

Si tenga comunque presente che la registrazione di più impronte digitali potrebbe rendere leggermente più lento il riconoscimento. Da quel momento, ogni volta che si vuole sbloccare il proprio dispositivo Apple, si potrà toccare il Touch ID o utilizzare il codice a disposizione. Tale sistema è disponibile non solo per iPhone 5s e successivi ma anche per iPad Pro, iPad Air 2 o mini 3 e più recenti. La casa di Cupertino fornisce sul proprio sito tutte le indicazioni necessarie per la configurazione.

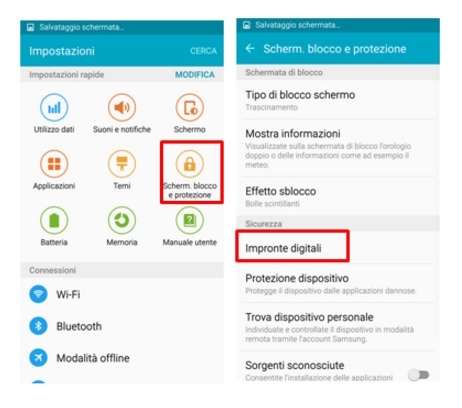

Dopo Apple è toccato a Samsung dimostrare di essere capace di seguire la nuova tendenza. Il produttore sudcoreano ha integrato sensori di impronte in Galaxy S5 e S6 e ancor prima nel Note 4. Anche in questo caso il sensore è collocato sotto il tasto Home che appare, per il momento, una collocazione ideale. La registrazione dell'impronta va svolta tramite menu Impostazioni alla voce Scherm. Blocco e sicurerezza, che contiene una sezione dedicata alla tematica.

La registrazione dell'impronta va effettuata dal menu Impostazioni

Il produttore provvede con la documentazione a dare tutte le informazioni necessarie. Anche in questo caso per la registrazione dell'impronta sarà necessario seguire con cura la procedura illustrata offrendo più volte il dito in lettura al sensore.

La procedura di registrazione dell'impronta digitale

Comunque, in generale, il 2015 può essere considerato l'anno delle

impronte digitali, tanto che molti produttori hanno proposto dispositivi

dotati degli appositi lettori di impronte. In tema, possiamo ricordare Huawei Mate S, Sony Xperia Z5, Meizu MX5.

Un po' in ritardo è parsa, ad esempio, LG, che non l'ha introdotto

nemmeno nel modello di punta G4. Un aspetto da notare è che la

collocazione tanto naturale sotto il tasto Home non sembra troppo

apprezzabile in ottica futura, soprattutto perché impone che tale tasto debba essere presente nel dispositivo

e ciò è in controtendenza con lo sviluppo delle tecnologie mobile che

privilegiano tutto ciò che può essere fatto tramite display: si pensi ad

esempio che i tasti hardware sono "deprecati" – in pratica si

sconsiglia il cieco affidamento su di essi – sin dalla versione 3 di

Android. Ciò sta portando la ricerca attuale a legare il sensore in argomento al display.

Oltre ai dispositivi, ciò che negli ultimi anni ha orientato

l'attenzione verso lettori di impronte, sono i meccanismi di acquisto

tramite smartphone, dove il gesto con supporto biometrico sarebbe

decisamente più veloce e sicuro rispetto all'inserimento di un codice.

Apple introdusse Touch ID nell'ottica di supportare Apple Pay,

mentre Android Marshmallow è venuto al mondo con il supporto incluso

alla lettura delle impronte digitali offerto agli sviluppatori tramite

le nuovissime Fingerprint API.

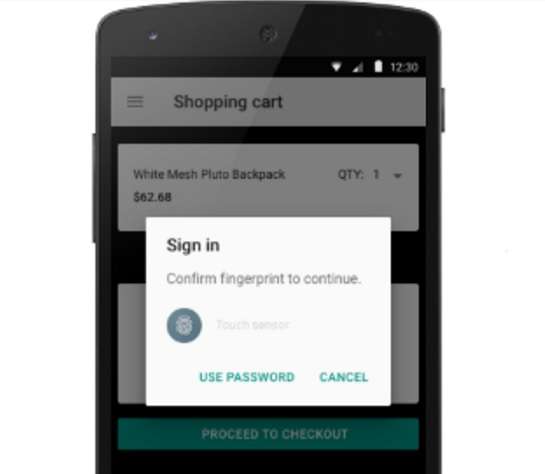

Autenticazione biometrica per acquisti online

Possiamo affermare che biometria e pagamenti via smartphone vivono un rapporto simbiotico reciproco:

la prima ha ricevuto un forte impulso dalla necessità di realizzare i

secondi, la cui attuazione pratica richiede, viceversa, un continuo

miglioramento dei meccanismi di sicurezza. Nel frattempo gli

sviluppatori di app scalpitano aspettando la possibilità di offrire il

riconoscimento delle impronte digitali ai propri utenti. Prendiamo ad

esempio App Lock, un software che permette di bloccare applicazioni tramite PIN: per i dispositivi dotati di sensore di impronte, anche se solo Samsung al momento, offre il riconoscimento biometrico.

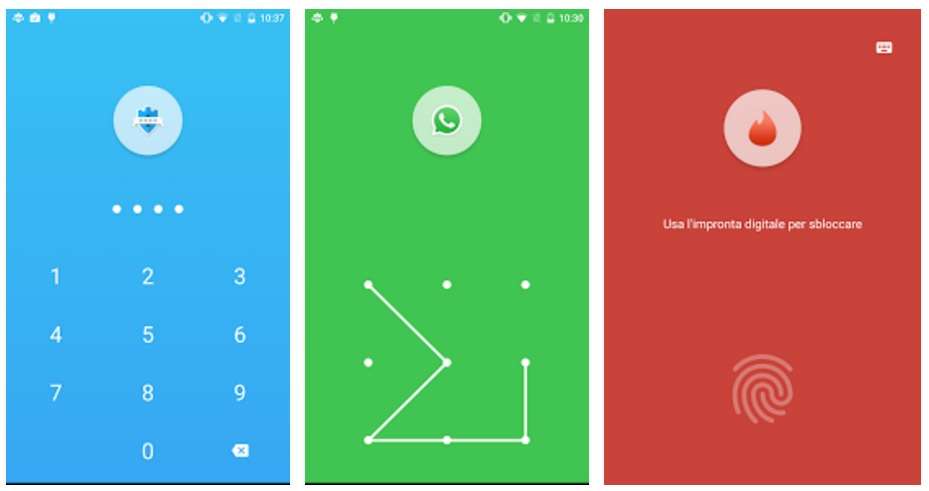

Varie forme di autenticazione biometrica

Altre forme di biometria

Ora che il riconoscimento delle impronte digitali è diventato realtà, i

produttori si stanno orientando verso nuove forme di riconoscimento come

la scansione dell'iride. Qualcuno ci è già riuscito, infatti nel 2015 hanno preso vita i primi modelli che lo contemplano: parliamo di Fujitsu con Arrows NX F-04G e del Vivo X5 Pro.

Fujitsu Arrows NX F-04G permette la scansione dell'iride

Il vantaggio di avere a disposizione la lettura dell'iride permetterebbe

comunque di superare le tante perplessità sull'affidabilità delle

impronte digitali. Con il tempo è infatti prevedibile che tutti i

dispositivi di fascia alta vengano dotati di sistemi biometrici, tanto

che l'utente potrebbe avere la necessità di scegliere con quale

autenticarsi. In realtà, pare che il meccanismo perfetto non esista

perché ognuno ha le sue peculiarità e lo stesso sistema potrebbe non

essere adatto in ogni circostanza. Ad esempio, per le impronte digitali

si richiede che i polpastrelli siano puliti ma ciò può non succedere

sempre in alcuni tipi di lavori, l'iride viene letto da una fotocamera

che però in alcune situazioni di luce potrebbe non essere ottimale. Per ogni sistema di biometria, insomma, si può ipotizzare una serie di impedimenti in grado di inficiarne l'efficacia.

A questo proposito più sistemi biometrici contemporaneamente presenti

in un dispositivo potrebbero rappresentare una valida alternativa l'uno

all'altro, oppure non è da escludere che l'autenticazione biometrica

possa essere la risultante di più riconoscimenti contemporanei (ad

esempio, impronte digitali più iride), cosa che ridurrebbe le

possib